更新时间:2023-02-14 16:55:15 来源:星辉 浏览809次

容器技术是一个轻量的 、操作系统级别的虚拟化技术,因其快速启动、易扩展迁移等特性受到开发运营人员的青睐,Docker是最流行的容器技术之一。

Docker镜像是Docker技术的一个重要组成,具有分层、按内容寻址、共享镜像层等特点,可通过docker pull、docker push命令实现对镜像的分发,使得镜像可以在不同的宿主机之间迁移。

本文针对镜像下载过程,先介绍Docker镜像特点和通用背景知识;随后介绍Docker pull命令执行的各个阶段;然后重点介绍镜像下载过程面临的安全风险和应提供的安全保障;最后是对全文的总结。

Docker镜像概述

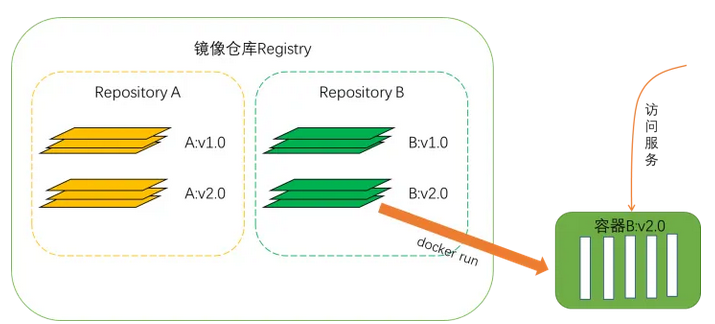

Docker镜像类似于未运行的exe应用程序,或者停止运行的VM。当使用docker run命令基于镜像启动容器时,容器应用便能为外部提供服务。

Docker镜像存储于镜像仓库Registry中,镜像仓库是存储、管理、分发镜像的一种应用服务。

Repository是同一类Docker镜像的集合,包含了不同tag的Docker镜像,比如A:v1.0,A:v2.0都属于repository A。

Docker镜像、容器、镜像仓库和Repository之间的关系如下图所示:

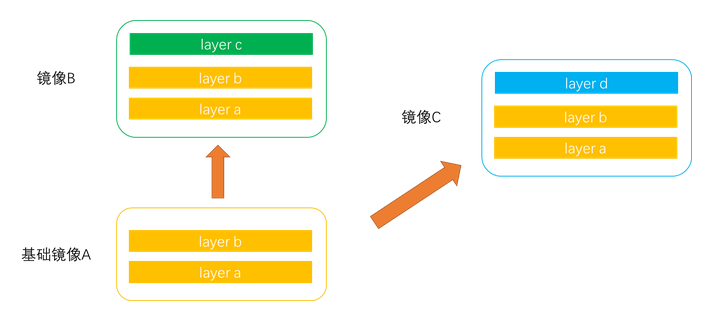

Docker镜像具有分层、按内容寻址、共享镜像层等特点。一个Docker镜像被划分为多个镜像层layer。每一个layer都有唯一的标识diffid,基于layer内容经过sha256计算得出,且可以通过diffid得到layer的索引ID,实现按内容寻址。也因为Docker镜像分层的特点,可以实现不同镜像间共享相同layer,避免重复下载,节约资源,提升效率。

Docker镜像和layer的关系如下图所示:

docker pull过程

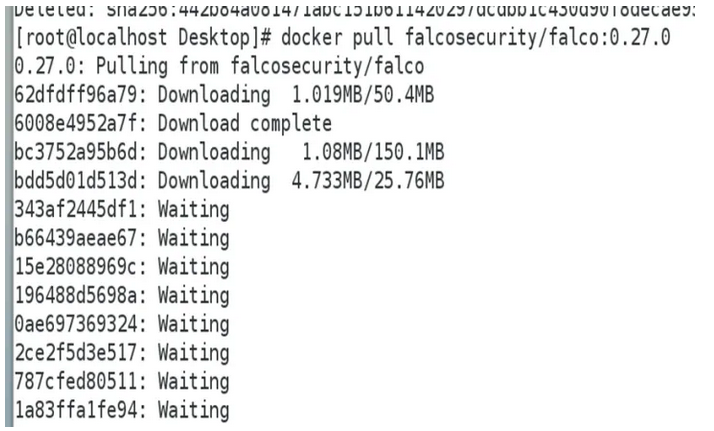

可使用docker pull命令从镜像仓库中下载Docker镜像。

一次docker pull命令执行过程如下图所示:

从命令执行过程中可以看出,Docker镜像下载时会经历如下过程:

Docker镜像下载中的安全风险

考虑Docker镜像下载中面临的安全风险时,应明确目标是“安全地下载正确的镜像”,并基于docker pull过程来分析风险。

首先考虑镜像仓库

若使用互联网上的公共仓库,则应考虑非官方仓库的安全风险。官方仓库中的镜像由Docker公司负责审查,具备较高安全性。而非官方仓库中的镜像可能包含恶意代码或未修复的漏洞,并且难以及时维护更新,会给自身环境和其他系统带来较高安全风险。

若使用私有仓库,则应同时考虑私有仓库内的镜像安全和访问控制问题。与非官方仓库的安全风险相似,若对私有仓库的镜像安全管理控制不足,则私有仓库内的镜像同样可能包含恶意代码或漏洞,而且出于对自身维护的私有仓库的信任,使用这些不安全的镜像所带来的风险和造成的后果可能比非官方仓库的情况更严重。

此外,使用私有仓库时应考虑访问控制问题。若未经授权的攻击者能轻易访问私有仓库,则攻击者可能窃取镜像中的机密信息,如访问数据库的口令、安全私有软件包所需的令牌等,破坏镜像的机密性;或者攻击者可能篡改镜像,破坏镜像的完整性。

其次考虑镜像下载过程,

镜像从镜像仓库被拉取到本地主机的过程中,若没有足够的安全防护措施,则容易遭受中间人攻击,通过会话劫持等手段使用户请求重定向到非法镜像源,导致镜像的篡改。

Docker镜像下载中的安全保障

基于上述安全风险,应考虑实施如下安全保障:

总结

Docker镜像是Docker技术中的重要组成部分,具有分层、按内容寻址、体积小等一系列优点,并能通过镜像仓库便捷地进行分发。但Docker镜像下载过程中也面临诸多安全风险,如镜像篡改、非法镜像等。只有正确地实施足够的安全措施,才能正常地使用docker镜像,享受Docker技术为我们带来的便利。

以上就是星辉小编介绍的"深入了解docker下载镜像",希望对大家有帮助,如有疑问,请在线咨询,有专业老师随时为您务。

Java实验班

Java实验班

0基础 0学费 15天面授

Java就业班

Java就业班

有基础 直达就业

Java夜校直播班

Java夜校直播班

业余时间 高薪转行

Java在职加薪班

Java在职加薪班

工作1~3年,加薪神器

Java架构师班

Java架构师班

工作3~5年,晋升架构

提交申请后,顾问老师会电话与您沟通安排学习